疑わしい HTTPS トラフィックの追跡 (Hunt Suspicious HTTPS Traffic)

ジュニアサイバーセキュリティアナリストとして、あなたは Cybertech Industries 社における潜在的なデータ侵害を調査しています。セキュリティチームは、営業時間外に異常なネットワークアクティビティを発見し、あなたの助けを必要としています。彼らは、疑わしいアクティビティが発生したときのネットワークトラフィックを含むパケットキャプチャファイルを提供しました。

タスク (Tasks)

Wireshark の表示フィルタを使用して、TCP ポート 443 をフィルタリングすることにより、暗号化された HTTPS トラフィックのみを表示します。

要件 (Requirements)

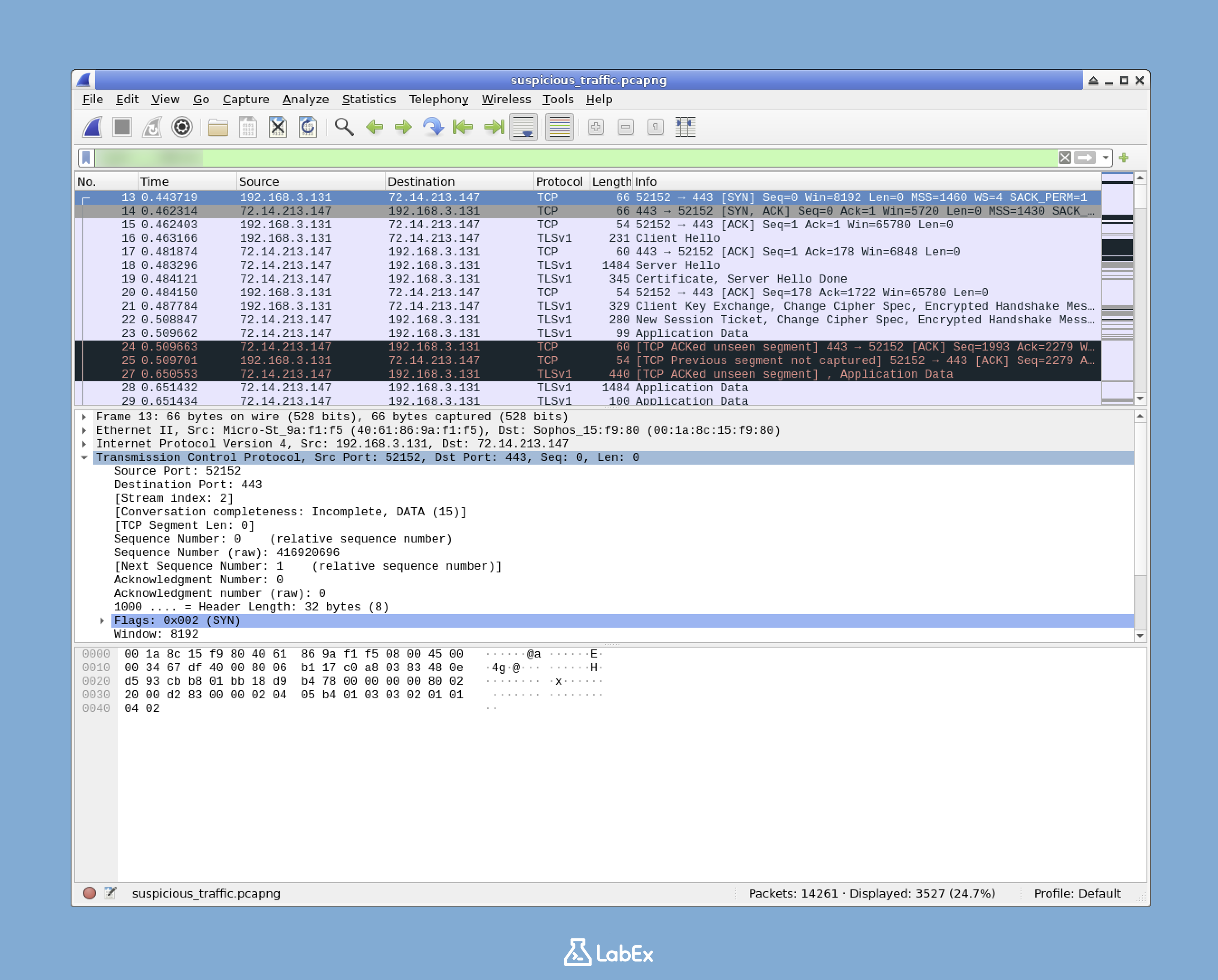

Wireshark を使用して、~/project ディレクトリにある suspicious_traffic.pcapng ファイルを開きます。

HTTPS トラフィック (TCP ポート 443) のみを分離する表示フィルタを作成します。

フィルタ式のみを含む https_filter.txt として、フィルタを ~/project ディレクトリに保存します (1 行のみ)。

例 (Examples)

正しいフィルタを正常に適用すると、次のようになります。

表示されるパケットには、HTTPS トラフィックの標準ポートである TCP ポート 443 を使用するパケットのみが含まれている必要があります。

保存されたフィルタファイルには、フィルタ式のみが含まれている必要があります。例:

ip.addr == 8.8.8.8 (注:これはフィルタ形式の単なる例であり、解決策ではありません)

ヒント (Hints)

Wireshark では、表示フィルタはメインウィンドウの上部にあるフィルタバーに入力します。

フィルタ式は、HTTPS トラフィックに標準的に使用される TCP ポート番号に焦点を当てる必要があります。

ポート番号は、フィルタ式で tcp.port を使用して参照できることを忘れないでください。

詳細については、実験 (Lab) の「表示フィルタの使用 (Using Display Filters)」のセクションを確認してください。

追加のテキストや説明を含めずに、フィルタ式テキストのみをフィルタファイルに保存してください。