はじめに

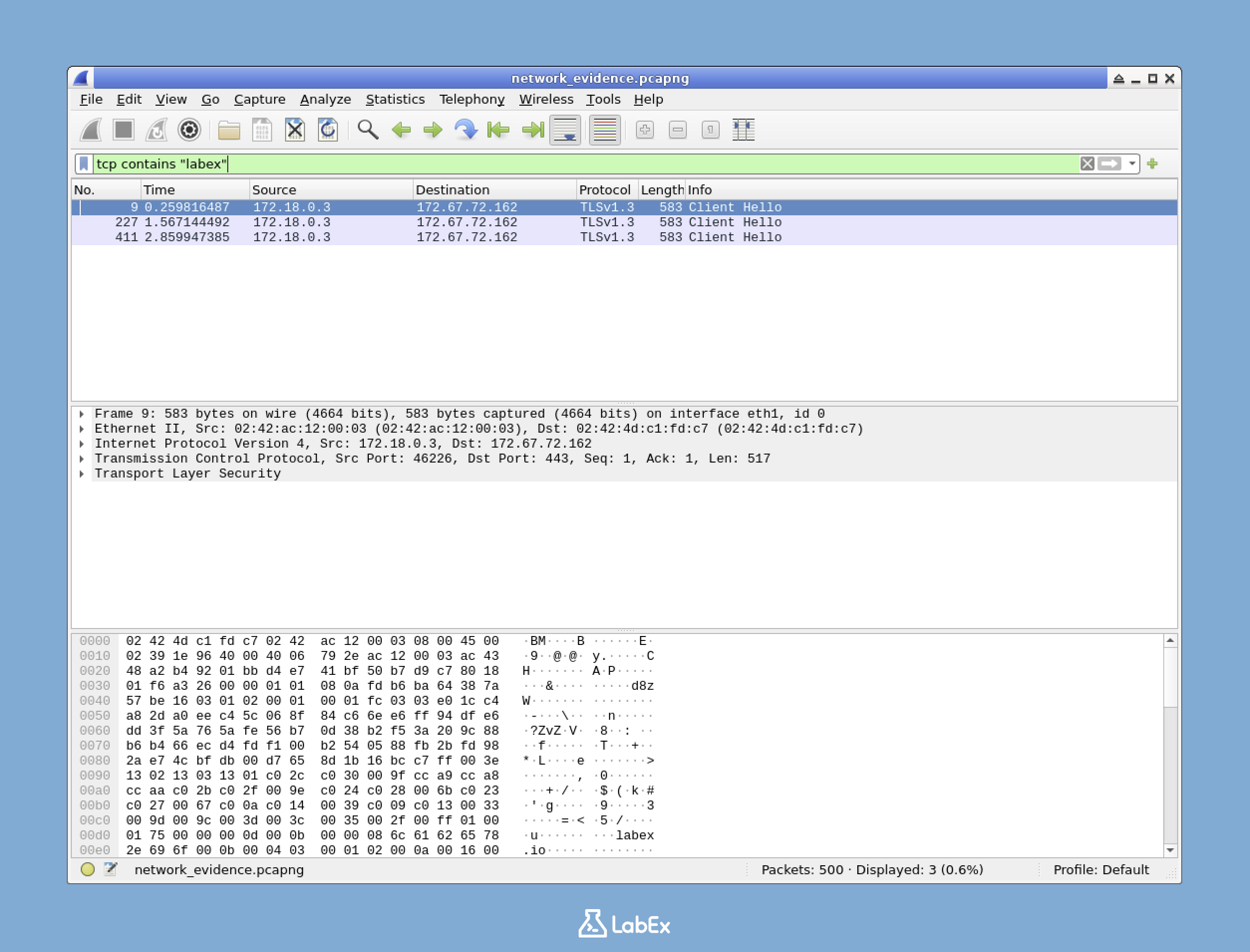

このチャレンジでは、NetDefenders のサイバーセキュリティ研修生として、潜在的なデータ漏洩の調査を行います。インストラクターからネットワークトラフィックのキャプチャファイルが提供されており、あなたのミッションは、法医学(forensic)トレーニングレポートのために、従業員と labex.io 間の通信証拠を抽出することです。

Wireshark を使用して、キャプチャされたネットワークトラフィックをフィルタリングし、"labex" を含む TCP パケットを検索し、TCP ストリームを追跡して完全な会話を調べ、証拠をテキストファイルとして保存します。この実践的な演習は、セキュリティ専門家が不審なウェブ通信を特定し、文書化するために使用する、重要なネットワークフォレンジック(network forensics)技術を実証します。

Skills Graph

%%%%{init: {'theme':'neutral'}}%%%%

flowchart RL

wireshark(("Wireshark")) -.-> wireshark/WiresharkGroup(["Wireshark"])

wireshark/WiresharkGroup -.-> wireshark/display_filters("Display Filters")

wireshark/WiresharkGroup -.-> wireshark/follow_tcp_stream("Follow TCP Stream")

wireshark/WiresharkGroup -.-> wireshark/export_packets("Exporting Packets")

subgraph Lab Skills

wireshark/display_filters -.-> lab-548842{{"ウェブトラフィックの証拠抽出"}}

wireshark/follow_tcp_stream -.-> lab-548842{{"ウェブトラフィックの証拠抽出"}}

wireshark/export_packets -.-> lab-548842{{"ウェブトラフィックの証拠抽出"}}

end