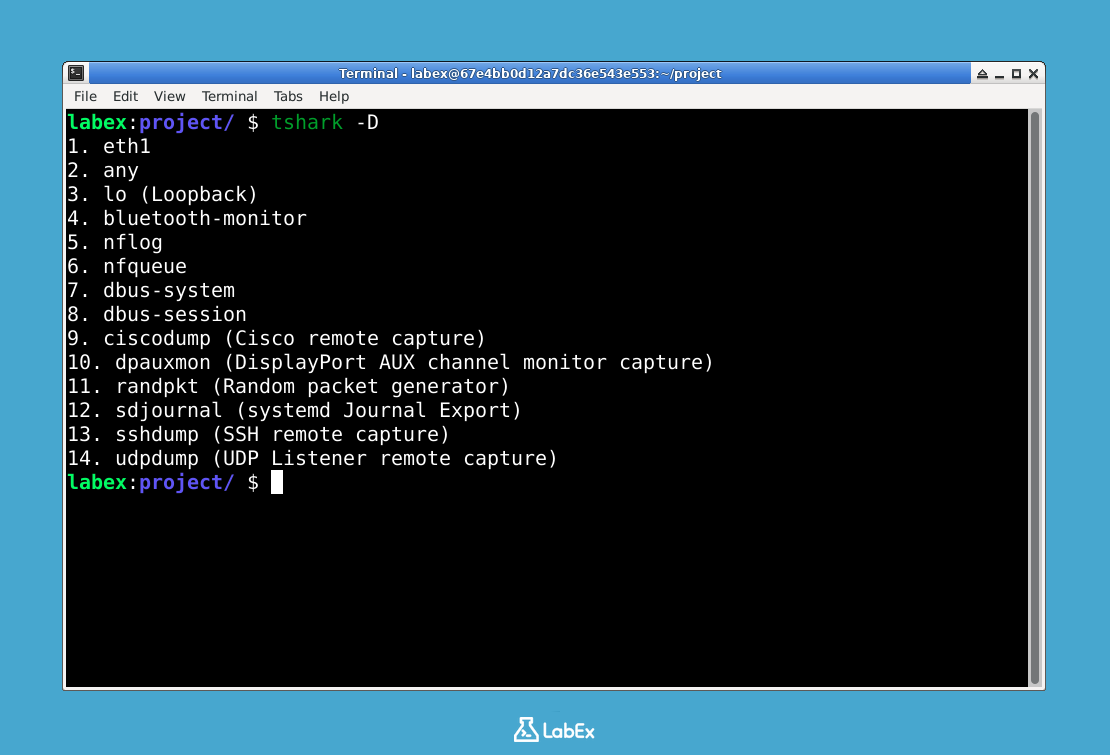

デフォルト設定でキャプチャを開始する

このステップでは、Wireshark の tshark をデフォルト設定で使用して、基本的なパケットキャプチャを開始する方法を学びます。これは、前のステップでインターフェイスを特定し、eth1 を選択した内容を基に進めます。Linux システムで通常最初の Ethernet インターフェイスとなる eth1 を通るすべてのネットワークトラフィックのキャプチャを開始します。

- まず、キャプチャファイルを保存する正しい作業ディレクトリにいることを確認します。

cd ~/project

eth1 インターフェイスでデフォルト設定でパケットのキャプチャを開始するには、次のコマンドを実行します。

sudo tshark -i eth1

ネットワークトラフィックのキャプチャには root 権限が必要なため、sudo コマンドが必要です。-i eth1 フラグは、tshark に eth1 ネットワークインターフェイスを具体的に監視するよう指示します。

-

このコマンドの重要な側面:

eth1 を通過するすべてのパケットタイプ(TCP、UDP、ICMP など)をキャプチャします。- キャプチャされるパケットの概要をリアルタイムで表示します。

- デフォルトのキャプチャフィルタを使用します(フィルタリングせずにすべてのトラフィックをキャプチャします)。

- 次のような基本的なパケット情報を表示します。

- パケット番号(1 から始まる連番)

- タイムスタンプ(各パケットがキャプチャされた時刻を示す)

- ソースと宛先の IP アドレス(トラフィックの送信元と送信先を示す)

- プロトコル(ネットワークプロトコルのタイプを識別する)

- パケット内容に関する基本情報

-

次のような出力が表示されるはずです。

1 0.000000000 192.168.1.100 → 8.8.8.8 DNS 74 Standard query

2 0.000123456 8.8.8.8 → 192.168.1.100 DNS 90 Standard query response

各行は 1 つのネットワークパケットを表しています。矢印 (→) は、ソースと宛先の IP アドレス間のトラフィックの流れの方向を示しています。

-

出力を一時的に一時停止する(キャプチャを停止しない)には、Ctrl+S を押します。再開するには Ctrl+Q を押します。新しいパケットが速すぎてスクロールしてしまうことなく、特定のパケットを調べたい場合に便利です。

-

この基本的なキャプチャに関する重要なポイントを覚えておいてください。

- デフォルトのキャプチャでは、表示を管理しやすくするためにパケットヘッダのみを表示します(完全なペイロードではありません)。

Ctrl+C で停止するまでキャプチャは続きます。- まだパケットはディスクに保存されていません(次のステップで取り上げます)。

- ターミナルの出力は単なるライブビューです - この情報はまだ永続的に保存されていません。