Introducción

En este desafío, asumirás el papel de un analista de ciberseguridad junior que investiga una posible violación de datos en Cybertech Industries. El equipo de seguridad ha detectado actividad de red inusual fuera del horario laboral y te ha proporcionado un archivo de captura de paquetes (packet capture file) que contiene el tráfico de red sospechoso.

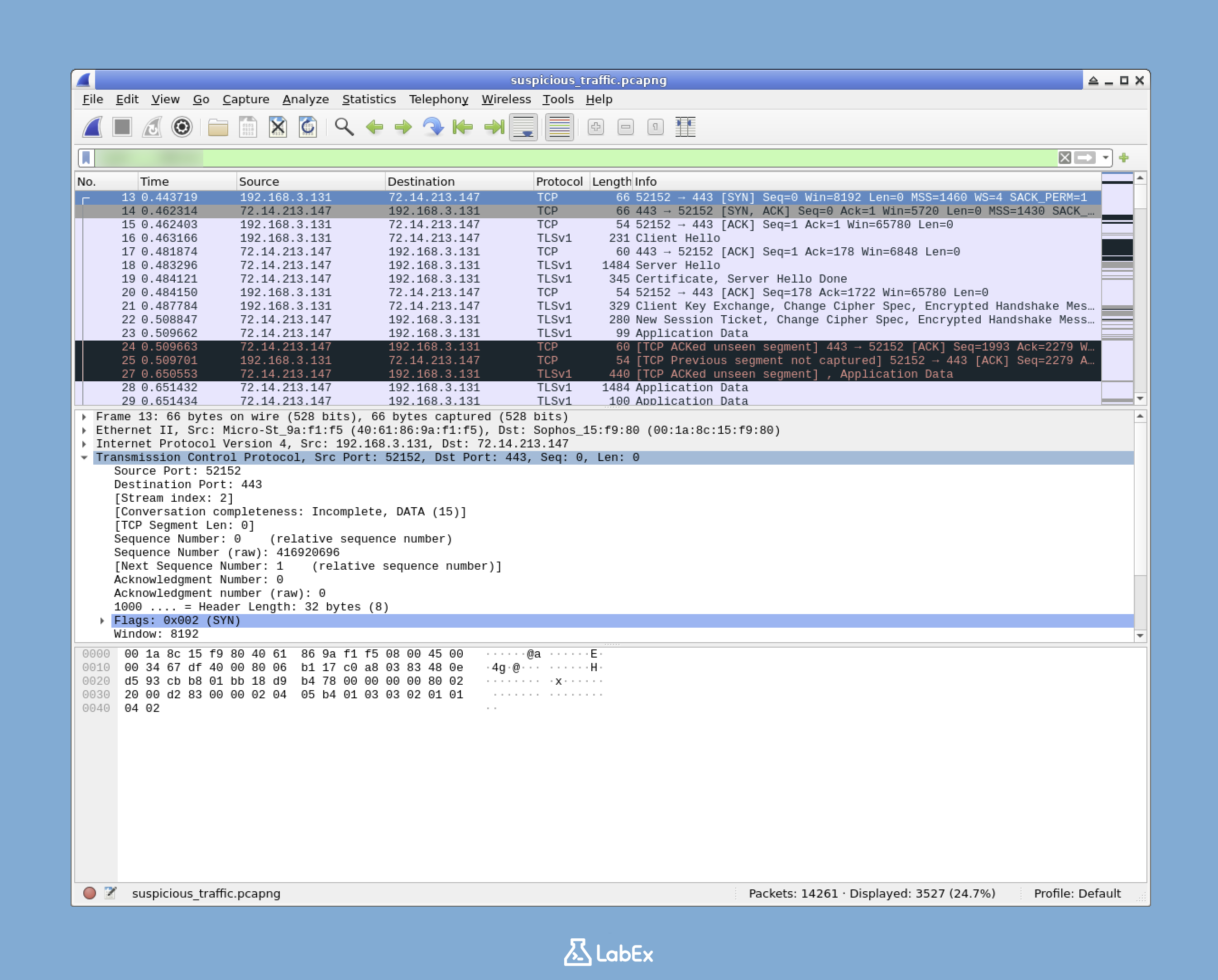

Tu tarea es utilizar Wireshark para analizar el archivo de captura de paquetes proporcionado creando un filtro de visualización (display filter) que aísle únicamente el tráfico HTTPS cifrado (puerto TCP 443). Esta técnica de filtrado te ayudará a concentrarte en las comunicaciones potencialmente sensibles que puedan estar relacionadas con la sospecha de violación. Una vez que hayas creado el filtro apropiado, lo guardarás en un archivo de texto con fines de documentación.