Einführung

In dieser Aufgabe schlüpfen Sie in die Rolle eines Cybersecurity-Trainees bei NetDefenders, der eine mögliche Datenpanne untersucht. Ihr Ausbilder hat Ihnen eine Netzwerkverkehrsaufzeichnungsdatei zur Verfügung gestellt, und Ihre Aufgabe ist es, Kommunikationsnachweise zwischen einem Mitarbeiter und labex.io für Ihren forensischen Trainingsbericht zu extrahieren.

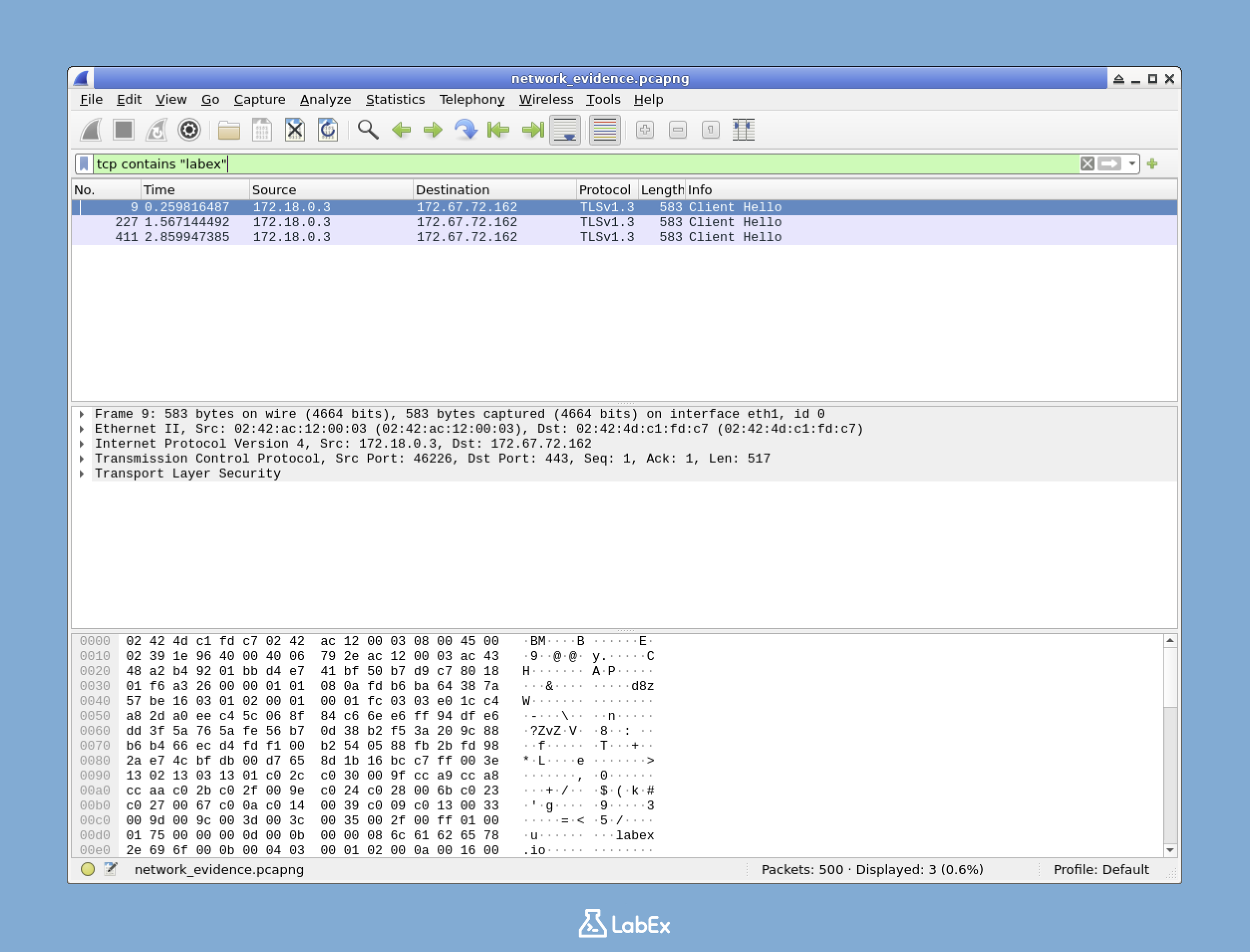

Mit Wireshark analysieren Sie den aufgezeichneten Netzwerkverkehr, indem Sie nach TCP-Paketen filtern, die "labex" enthalten, den TCP-Stream verfolgen, um die vollständige Konversation zu untersuchen, und die Beweise als Textdatei speichern. Diese praktische Übung demonstriert wesentliche Techniken der Netzwerkforensik (Network Forensics), die von Sicherheitsexperten verwendet werden, um verdächtige Webkommunikation zu identifizieren und zu dokumentieren.