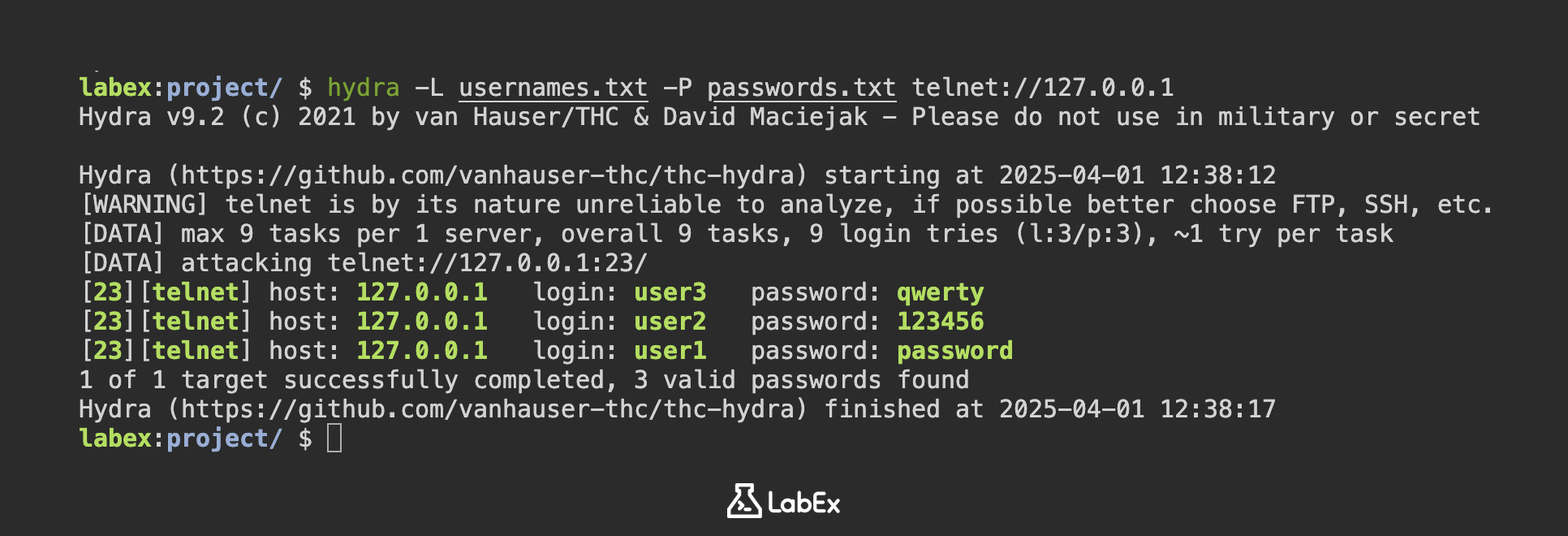

Laden von Benutzernamen- und Passwortdateien

In diesem Schritt bereiten Sie die Anmeldedatendateien (credential files) vor, die Hydra für den Brute-Force-Angriff verwenden wird. Diese Dateien enthalten die Benutzernamen und Passwörter, die wir im vorherigen Schritt erstellt haben. Brute-Force-Angriffe funktionieren, indem sie systematisch alle möglichen Kombinationen von Anmeldedaten ausprobieren, bis die richtige gefunden wird. Gut organisierte Anmeldedatendateien machen diesen Prozess effizienter.

- Überprüfen Sie zunächst, ob die Anmeldedatendateien in Ihrem Projektverzeichnis vorhanden sind. Dies ist wichtig, da Hydra diese Dateien benötigt, um den Angriff durchzuführen:

cd ~/project

ls -l usernames.txt passwords.txt

Sie sollten eine ähnliche Ausgabe wie diese sehen:

-rw-r--r-- 1 labex labex 12 May 1 10:00 passwords.txt

-rw-r--r-- 1 labex labex 12 May 1 10:00 usernames.txt

- Zeigen Sie den Inhalt beider Dateien an, um zu bestätigen, dass sie korrekt formatiert sind. Jeder Benutzername und jedes Passwort sollte sich in einer separaten Zeile befinden, da Hydra sie Zeile für Zeile liest:

echo "Usernames:" && cat usernames.txt

echo "Passwords:" && cat passwords.txt

Erwartete Ausgabe:

Usernames:

user1

user2

user3

Passwords:

password

123456

qwerty

- Erstellen Sie eine kombinierte Anmeldedatendatei für Testzwecke. Diese kombinierte Datei zeigt Benutzername-Passwort-Paare nebeneinander, was hilft zu überprüfen, ob sie korrekt zugeordnet sind:

paste usernames.txt passwords.txt > credentials.txt

cat credentials.txt

Dies wird Folgendes anzeigen:

user1 password

user2 123456

user3 qwerty

- Installieren Sie Hydra, falls es noch nicht vorhanden ist (es sollte jedoch in der LabEx VM vorinstalliert sein). Hydra ist das Tool, mit dem wir den Brute-Force-Angriff gegen den Telnet-Dienst durchführen werden:

sudo apt install -y hydra hydra-gtk

- Überprüfen Sie, ob Hydra installiert ist, und überprüfen Sie seine Version. Das Verständnis der Version hilft bei der Fehlerbehebung oder beim Nachschlagen bestimmter Funktionen:

hydra -h | head -n 5

Sie sollten Hydras Hilfeausgabe sehen, die mit Folgendem beginnt:

Hydra v9.2 (c) 2022 by van Hauser/THC & David Maciejak - Please do not use in military or secret service organizations, or for illegal purposes.

Syntax: hydra [[[-l LOGIN|-L FILE] [-p PASS|-P FILE]] | [-C FILE]] [-e nsr] [-o FILE] [-t TASKS] [-M FILE [-T TASKS]] [-w TIME] [-W TIME] [-f] [-s PORT] [-x MIN:MAX:CHARSET] [-c TIME] [-ISOuvVd46] [-m MODULE_OPT] [service://server[:PORT][/OPT]]