Введение

В этом задании вы выступите в роли стажера по кибербезопасности в NetDefenders, расследующего потенциальную утечку данных. Ваш инструктор предоставил файл захвата сетевого трафика, и ваша задача - извлечь доказательства связи между сотрудником и labex.io для вашего отчета об обучении криминалистике (forensic training report).

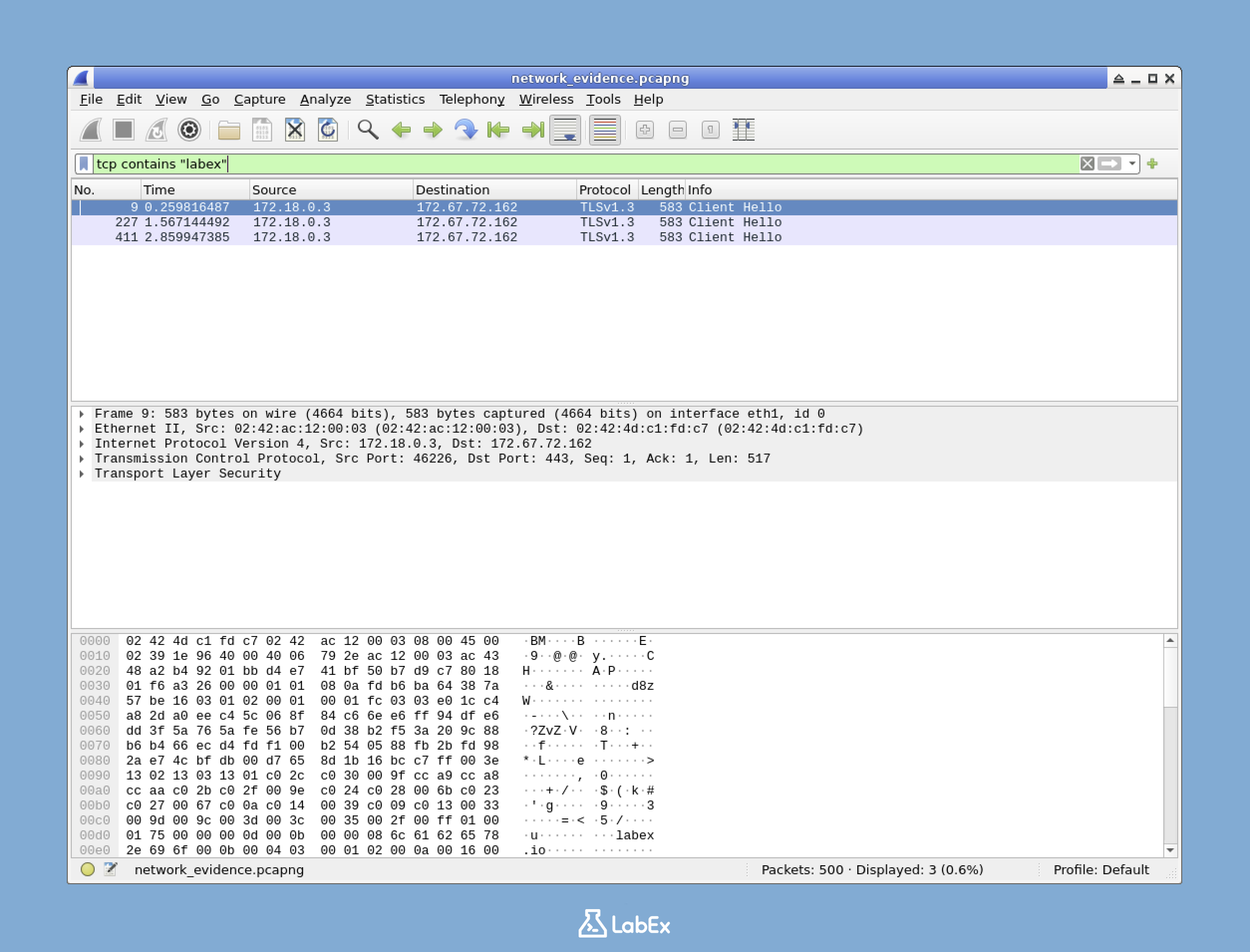

Используя Wireshark, вы проанализируете захваченный сетевой трафик, отфильтровав TCP-пакеты, содержащие "labex", проследив за TCP-потоком (TCP stream), чтобы изучить весь разговор, и сохранив доказательства в виде текстового файла. Это практическое упражнение демонстрирует основные методы сетевой криминалистики (network forensics), используемые специалистами по безопасности для выявления и документирования подозрительных веб-коммуникаций.