Введение

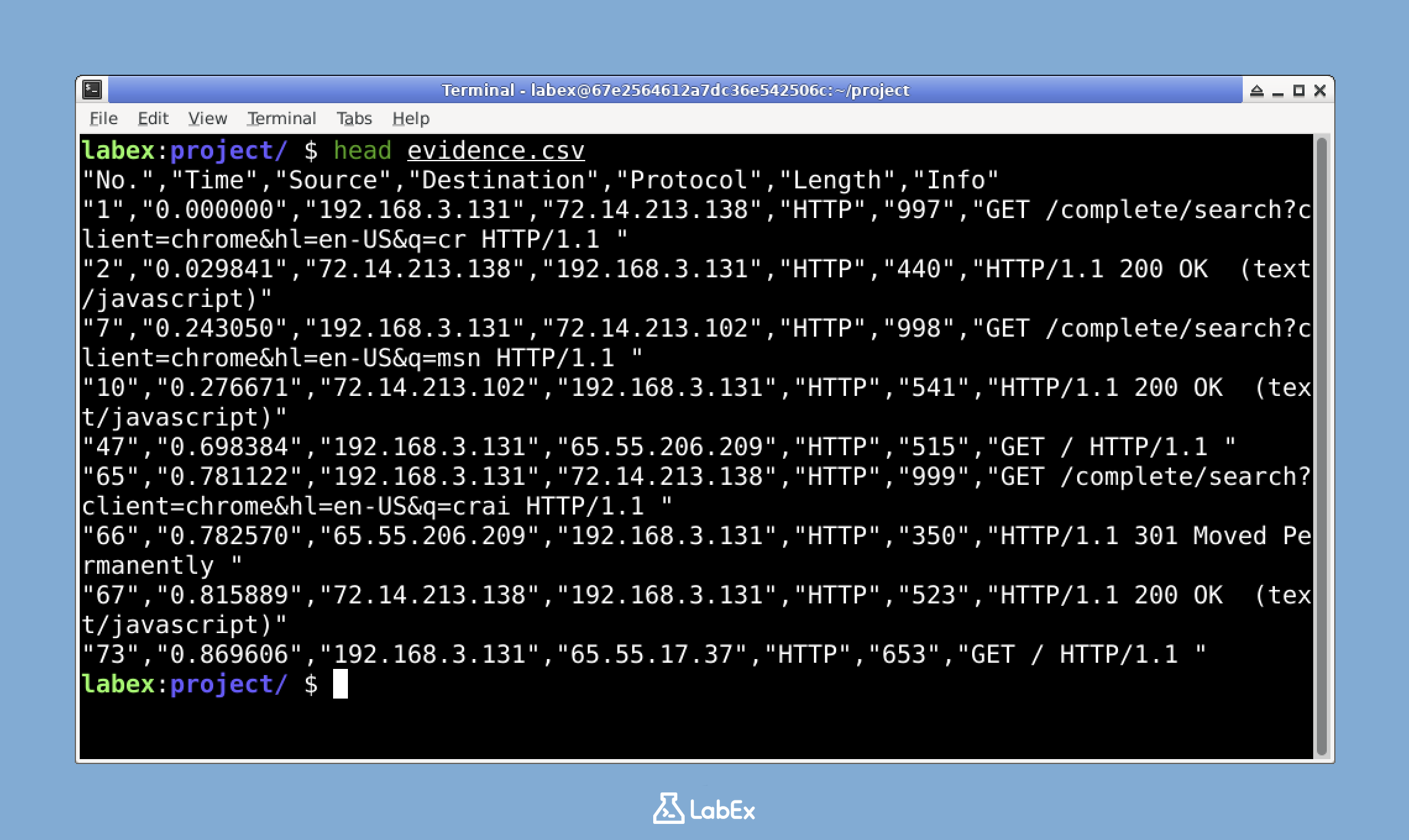

В этом задании вы выступаете в роли аналитика по безопасности в TechDefend, который обнаружил подозрительный HTTP-трафик. Ваша задача - использовать Wireshark для выделения этого трафика из предварительно записанного сетевого файла и экспортировать его в виде CSV-файла для анализа командой криминалистов (forensics team).

Это упражнение проверит вашу способность открывать захваченные пакеты (packet captures), применять протокольные фильтры в Wireshark и экспортировать отфильтрованные данные в требуемом формате. Вам необходимо убедиться, что экспортированные доказательства правильно сохранены в указанном месте со всей необходимой информацией протокола HTTP.