Введение

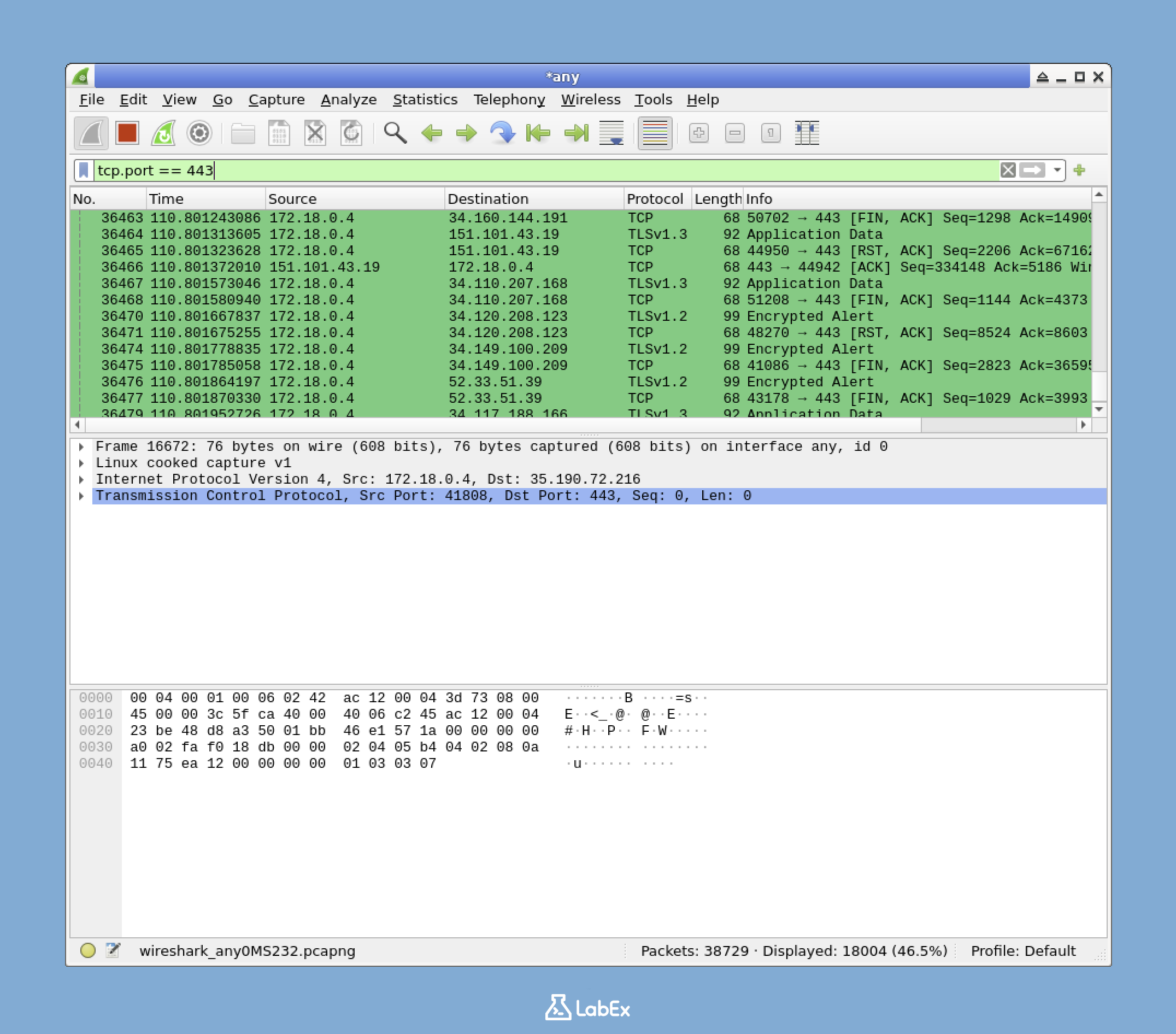

В этом задании вы возьмете на себя роль младшего аналитика по кибербезопасности в SecureNet, которому поручено отслеживать зашифрованный веб-трафик в сети вашей организации. Ваша задача — создать пользовательское правило раскраски (custom colorizing rule) в Wireshark, которое выделяет весь HTTPS-трафик (TCP-порт 443) зеленым фоном и черным текстом, что позволяет легко идентифицировать безопасные веб-соединения во время анализа пакетов.

Это практическое упражнение проведет вас через запуск Wireshark, доступ к диалоговому окну "Правила раскраски" (Coloring Rules dialog), создание и настройку нового правила под названием "Безопасный веб-трафик" (Secure Web Traffic) и, наконец, экспорт ваших настроенных правил раскраски в файл. Выполнив это задание, вы улучшите свою способность быстро идентифицировать безопасные коммуникации в сетевом трафике — важнейший навык для эффективного мониторинга кибербезопасности.