Понимание IP-адресов

Перед тем, как мы начнем сканировать сети, важно понять, что такое IP-адреса. Представьте себе IP-адрес как домашний адрес вашего компьютера в сети. Так же, как почтовая служба нуждается в вашем домашнем адресе для доставки почты, другие устройства в сети нуждаются в вашем IP-адресе, чтобы связаться с вашим компьютером.

- IP-адрес - это уникальный идентификатор устройства в сети. Обычно он выглядит как последовательность чисел, разделенных точками, например, 192.168.1.1.

graph LR

A[Internet] --- B[Router 192.168.1.1]

B --- C[PC 192.168.1.10]

B --- D[Laptop 192.168.1.11]

B --- E[Smartphone 192.168.1.12]

B --- F[Smart TV 192.168.1.13]

style A fill:#f9f,stroke:#333,stroke-width:4px

style B fill:#bbf,stroke:#333,stroke-width:2px

style C fill:#dfd,stroke:#333,stroke-width:2px

style D fill:#dfd,stroke:#333,stroke-width:2px

style E fill:#dfd,stroke:#333,stroke-width:2px

style F fill:#dfd,stroke:#333,stroke-width:2px

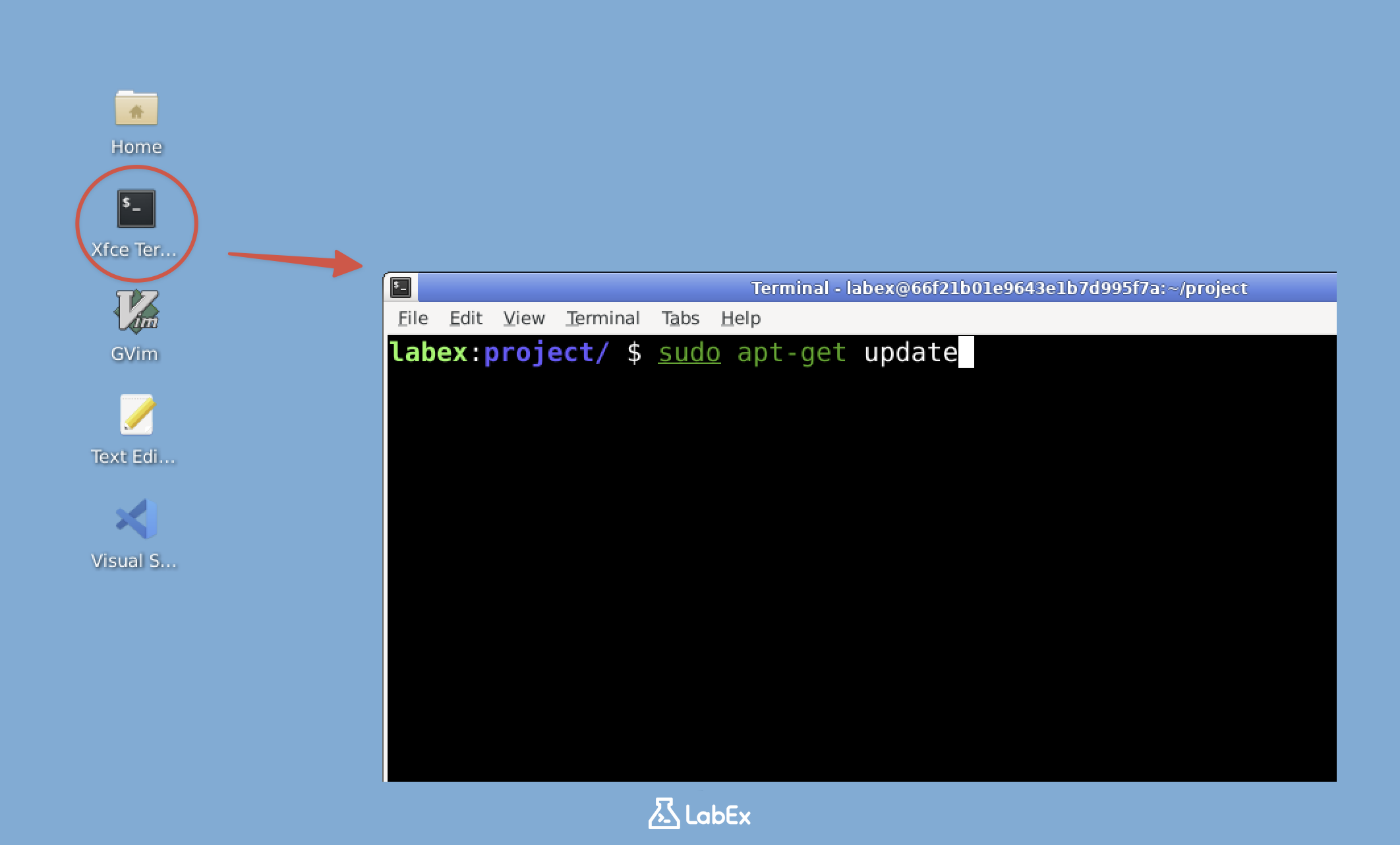

- Чтобы узнать свой собственный IP-адрес, мы используем команду, которая показывает информацию о сетевых интерфейсах. Введите следующую команду:

ip addr show | grep inet

Разберем эту команду по частям:

ip addr show отображает информацию о всех сетевых интерфейсах| (канал) передает вывод предыдущей команды следующей командеgrep inet фильтрует вывод, показывая только строки, содержащие "inet", которые включают IP-адреса

Вы увидите вывод, похожий на следующий:

inet 127.0.0.1/8 scope host lo

inet 172.19.0.3/16 brd 172.19.255.255 scope global eth1

-

В этом выводе вы увидите несколько IP-адресов. Вот что они означают:

127.0.0.1 - это адрес "локального хоста" (localhost). Каждый компьютер обращается к себе как к 127.0.0.1. Этот адрес используется для локальных соединений внутри вашего собственного компьютера.172.19.0.3 - это IP-адрес вашего компьютера в сети. Именно по этому адресу другие устройства могут связаться с вашим компьютером.

-

Запишите IP-адрес, который не равен 127.0.0.1 (в данном случае, 172.19.0.3). Мы будем использовать его на следующем этапе.

/16 после IP-адреса называется маской подсети. Она определяет размер сети. В данном случае, /16 означает, что первые два числа IP-адреса (172.19) определяют сеть, а последние два могут быть использованы для индивидуальных устройств.

Если вы интересуетесь разными типами IP-адресов, стоит отметить, что существуют две основные версии протокола IP: IPv4 (например, 172.19.0.3) и IPv6 (который начинается с символов, таких как fe80::). IPv6 был создан для решения проблемы исчерпания IPv4-адресов по мере увеличения количества устройств, подключаемых к интернету. В этом практическом занятии мы сосредоточимся на IPv4-адресах.