Introduction

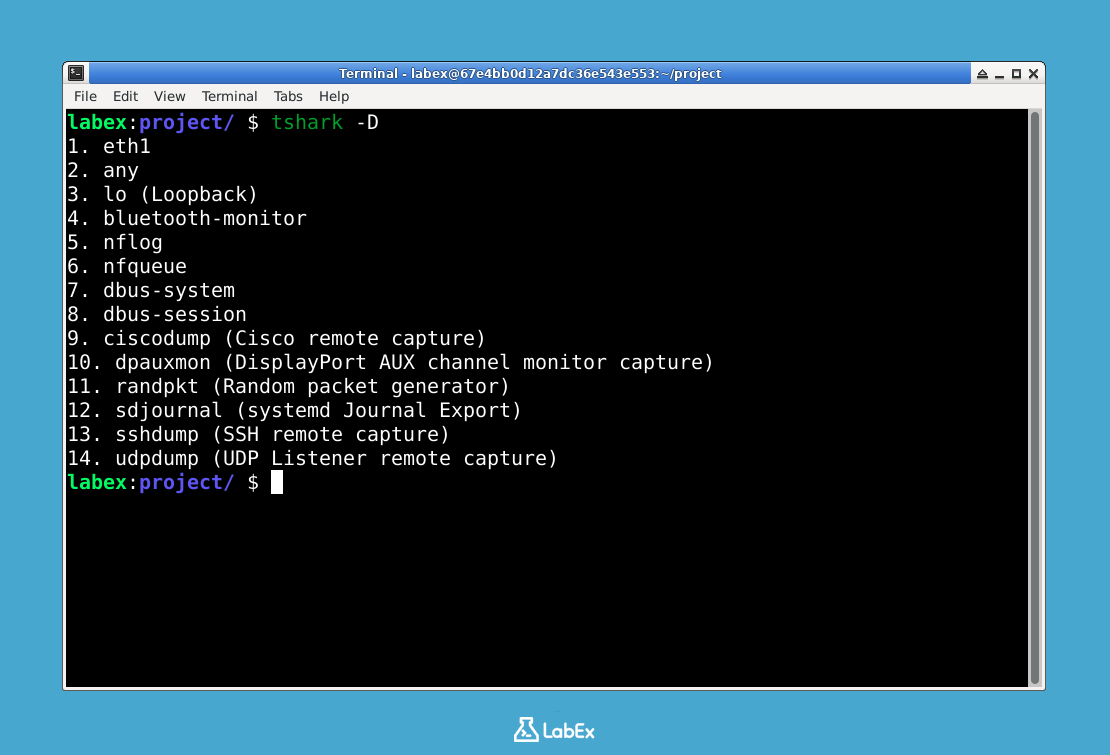

Dans ce laboratoire, vous apprendrez à capturer le trafic réseau en direct à l'aide de l'outil en ligne de commande tshark de Wireshark. Vous allez pratiquer l'identification des interfaces réseau avec l'option -D, la sélection d'une interface comme eth1 à l'aide de l'option -i, et la capture de paquets avec les paramètres par défaut.

Le laboratoire vous guide dans la sauvegarde des captures dans un fichier pcap à l'aide de l'option -w pour une analyse ultérieure. Ces compétences fondamentales sont essentielles pour la résolution de problèmes réseau et la surveillance du trafic dans des scénarios réels.