Escaneo de puertos abiertos en el host objetivo

En este paso, se presentará cómo utilizar herramientas para escanear los puertos abiertos en el host objetivo.

En el proceso de pruebas de penetración, es necesario conocer los puertos abiertos en el host objetivo. En Kali Linux, se proporcionan dos herramientas de escaneo de puertos por defecto: Nmap y Zenmap. Principalmente se presentará el uso de estas dos herramientas.

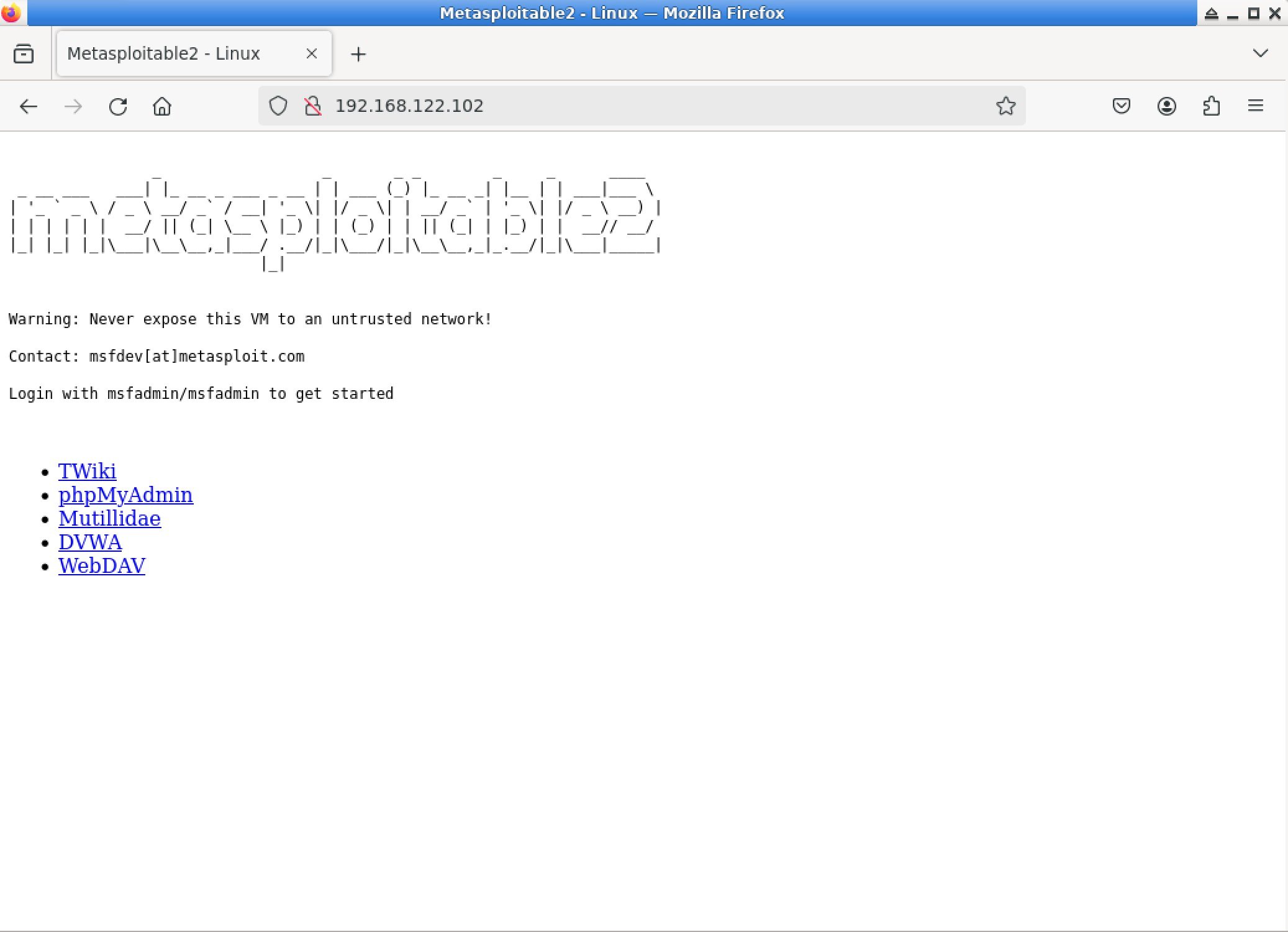

Primero, iniciemos el entorno de laboratorio. La máquina anfitriona es Ubuntu (el escritorio al que está conectado actualmente), con entornos virtuales de Docker y QEMU instalados. Estos proporcionan soporte de plataforma para el contenedor de Kali Linux y la máquina objetivo Metasploitable2, respectivamente.

En la máquina anfitriona de LabEx, inicie Metasploitable2 haciendo doble clic en la terminal xfce del escritorio y escribiendo el siguiente comando en la terminal:

sudo virsh start Metasploitable2

Espere a que se inicie la máquina objetivo, puede tardar de 1 a 3 minutos.

Realice un ping a la máquina objetivo para asegurarse de que está en funcionamiento (presione Ctrl-C para salir del ping):

ping 192.168.122.102

Ahora, iniciemos el contenedor de Kali y accedamos a la interfaz bash, ejecute la operación de ping para verificar la conectividad de red:

docker run -ti --network host b5b709a49cd5 bash

Ahora, podemos ejecutar la operación de ping para verificar la conectividad de red (presione Ctrl-C para salir del ping):

ping 192.168.122.102

Ahora que ambos entornos de laboratorio están iniciados, podemos comenzar las pruebas de penetración.

Nota: Si sale accidentalmente de la bash actual, el contenedor de Kali se detendrá automáticamente. Puede ejecutar el comando docker run -ti --network host b5b709a49cd5 bash nuevamente en la máquina anfitriona para iniciar un nuevo contenedor de Kali y acceder a la bash para continuar con las operaciones del laboratorio.

Herramienta de escaneo de puertos TCP: Nmap

Nmap es un programa de exploración de redes y escaneo de seguridad. Los administradores de sistemas y las personas pueden utilizar este software para escanear grandes redes y obtener información sobre qué hosts están en funcionamiento y qué servicios están proporcionando.

Nmap admite muchas técnicas de escaneo, como UDP, TCP Connect(), TCP SYN (escaneo semi-abierto), FTP proxy (ataque de rebote), escaneo inactivo, ICMP, FIN, ACK scan, Xmas Tree, SYN scan y Null scan.

Nmap incluye cuatro funciones básicas:

- Detección de hosts

- Escaneo de puertos

- Detección de versiones

- Detección del sistema operativo

Utilice la herramienta nmap y escriba el siguiente comando para realizar un escaneo de puertos y obtener información sobre los puertos abiertos en la máquina objetivo:

nmap 192.168.122.102

Zenmap: Una interfaz gráfica de usuario para Nmap

Zenmap es una interfaz gráfica oficial basada en Nmap, desarrollada por el proyecto Nmap. Zenmap es una interfaz gráfica de código abierto y gratuita escrita en Python, que puede ejecutarse en diferentes plataformas de sistemas operativos (Windows/Linux/Unix/Mac OS, etc.). Zenmap tiene como objetivo proporcionar un método de operación más sencillo para Nmap. Las operaciones comunes se pueden guardar como perfiles, y los usuarios pueden seleccionar un perfil durante el escaneo, lo que facilita comparar diferentes resultados de escaneo. También proporciona una visualización gráfica de la topología de red.

Nota: El entorno de LabEx utiliza el contenedor de Kali, por lo que actualmente no se puede utilizar la interfaz gráfica.