Introducción

Bienvenido a "Ciberseguridad con Laboratorios Prácticos". Este curso está diseñado para principiantes con conocimientos básicos de Linux que estén interesados en comprender los fundamentos de la ciberseguridad. En esta sesión práctica, aprenderá sobre las vulnerabilidades de contraseñas y cómo utilizar una popular herramienta de seguridad llamada Hydra.

En este laboratorio, explorará el concepto de seguridad de contraseñas simulando un ataque de fuerza bruta en un sitio web de práctica. Aprenderá cómo utilizar Hydra, una poderosa herramienta utilizada por profesionales de la seguridad para probar la fortaleza de las contraseñas. Esta experiencia le ayudará a entender por qué las contraseñas fuertes son cruciales y cómo fácilmente se pueden comprometer las contraseñas débiles.

Al final de este laboratorio, tendrá experiencia práctica en:

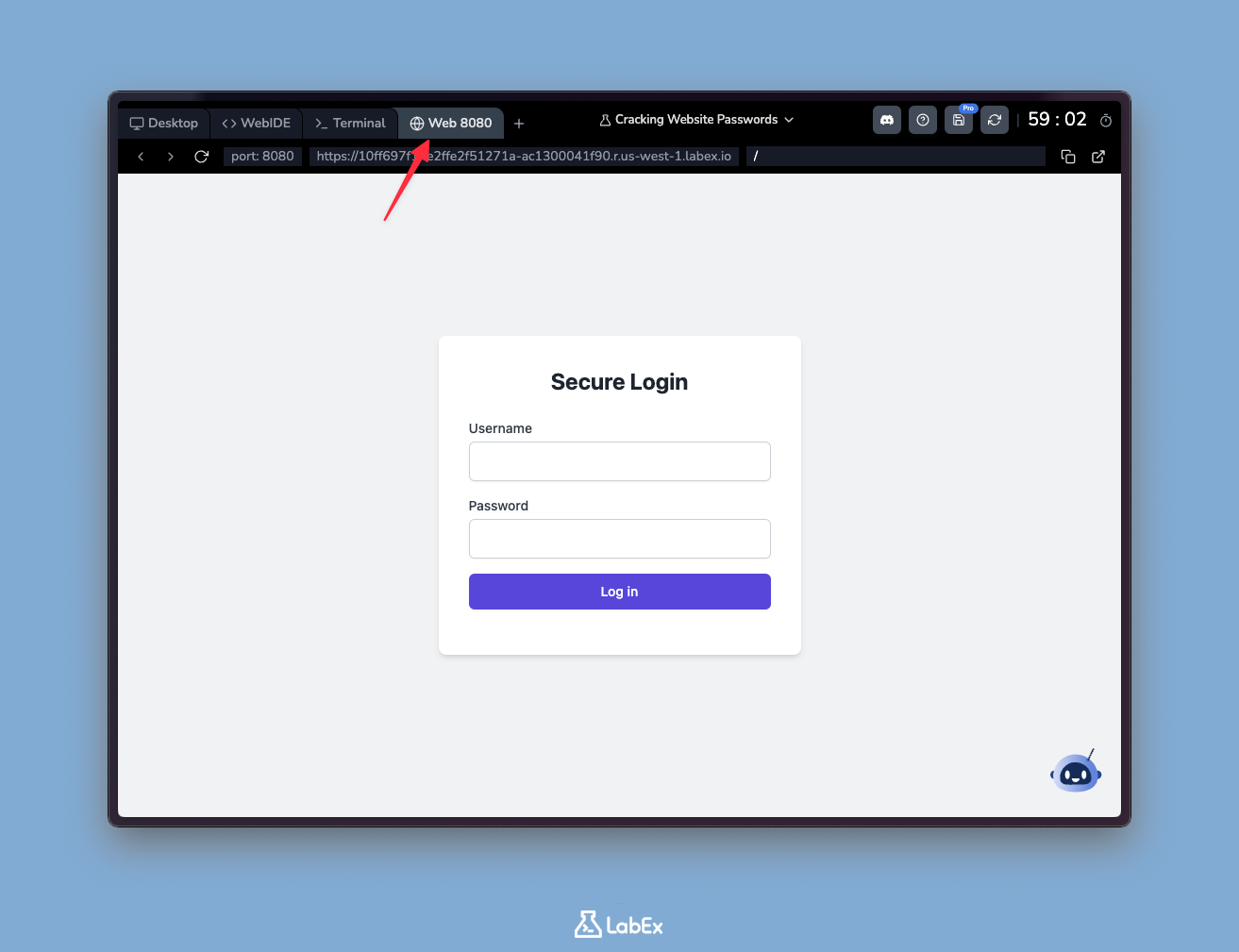

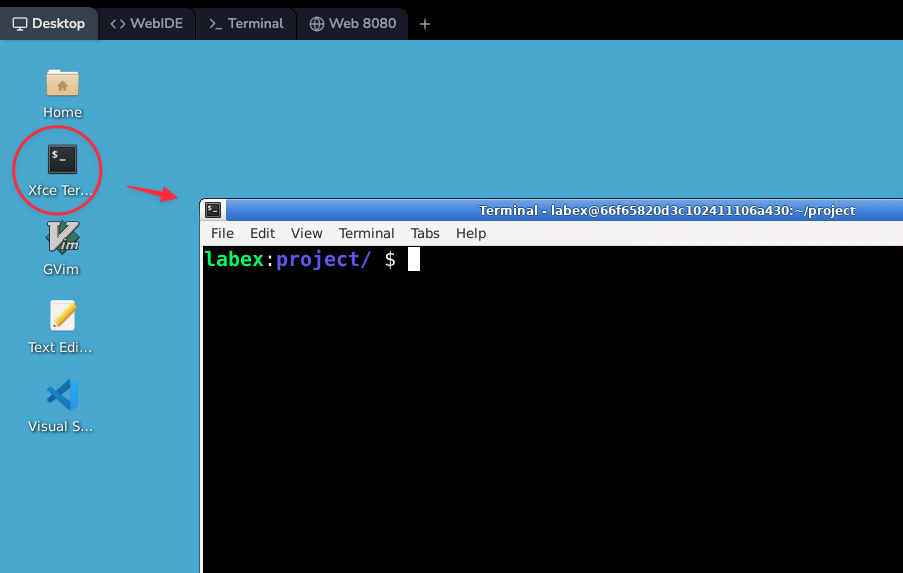

- Configurar y explorar un sitio web de práctica

- Comprender las listas de contraseñas comunes y sus implicaciones de seguridad

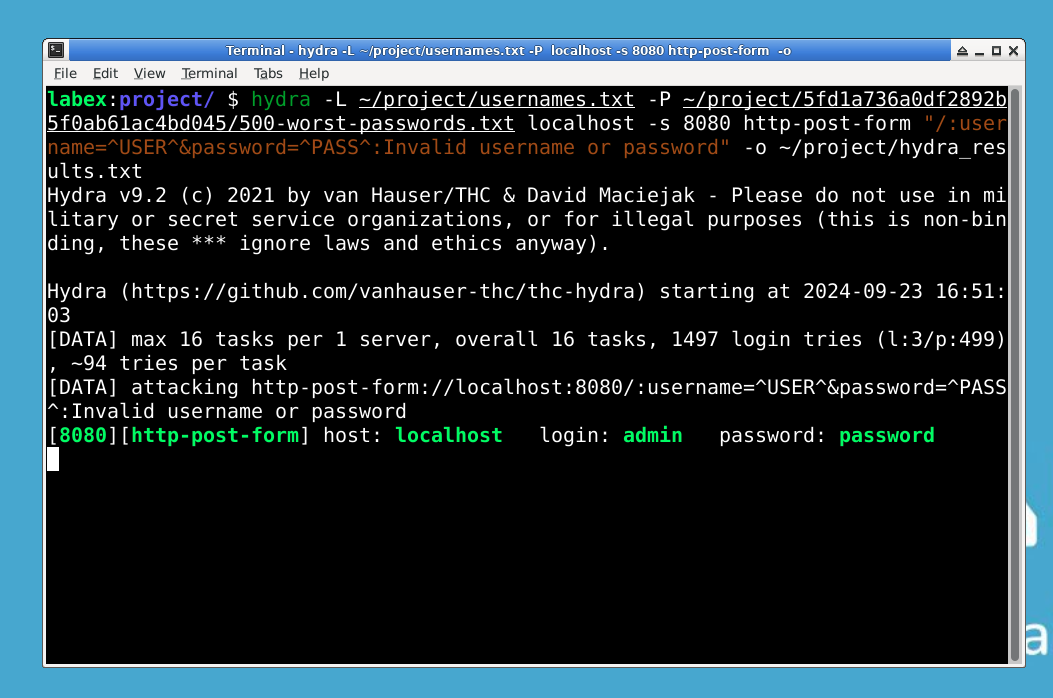

- Utilizar Hydra para simular un ataque de fuerza bruta

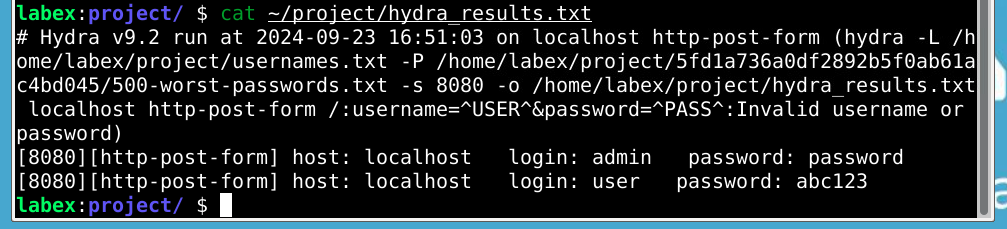

- Analizar los resultados y valorar la importancia de las contraseñas fuertes

¡Comencemos nuestro viaje al mundo de la seguridad de contraseñas!